In Zeiten wachsender Cyberbedrohungen und immer strengerer Datenschutzvorgaben ist es für Unternehmen essenziell, sensible Daten zu schützen. Eine bewährte Methode ist die Verschlüsselung von Ordnern. Besonders relevant ist dabei das Konzept „Bring Your Own Key“ (BYOK), das Unternehmen eine maximale Kontrolle über ihre Verschlüsselungsschlüssel gibt. In dieser Anleitung zeigen wir, wie Unternehmen ihre Ordner verschlüsseln – Schritt für Schritt.

Warum sollten Unternehmen ihre Ordner verschlüsseln?

Die Verschlüsselung von Ordnern ist ein essenzieller Bestandteil einer umfassenden IT-Sicherheitsstrategie. Sie schützt sensible Unternehmensdaten vor unbefugtem Zugriff, Datendiebstahl und Cyberangriffen. Gerade in Zeiten zunehmender Cyberkriminalität und strenger Datenschutzvorgaben ist es für Unternehmen unerlässlich, ihre Daten bestmöglich zu sichern.

Besonders in regulierten Branchen wie dem Finanz- oder Gesundheitswesen sind Unternehmen sogar gesetzlich verpflichtet, bestimmte Daten zu schützen. Verstöße gegen Datenschutzgesetze wie die DSGVO können hohe Strafen nach sich ziehen und das Vertrauen von Kunden und Partnern erheblich beeinträchtigen.

Ein weiterer Vorteil der Ordner-Verschlüsselung liegt in der Nutzung von BYOK. Diese Methode ermöglicht es Unternehmen, ihre eigenen kryptografischen Schlüssel zu verwenden, anstatt sich auf die Schlüssel eines Cloud-Anbieters oder eines Dritten zu verlassen. Dadurch behalten sie die volle Kontrolle über ihre Verschlüsselungsinfrastruktur und minimieren das Risiko, dass Dritte – sei es durch Sicherheitslücken oder rechtliche Verpflichtungen – auf ihre Daten zugreifen können.

Durch eine konsequente Verschlüsselung von Ordnern schützen Unternehmen nicht nur ihre sensiblen Informationen, sondern sichern sich auch einen Wettbewerbsvorteil, indem sie das Vertrauen ihrer Kunden, Geschäftspartner und Aufsichtsbehörden stärken.

Die richtige Verschlüsselungsmethode wählen

Bevor Unternehmen ihre Ordner verschlüsseln, ist es entscheidend, die passende Methode auszuwählen. Die Wahl der richtigen Verschlüsselungstechnologie hängt von verschiedenen Faktoren ab, darunter die Art der gespeicherten Daten, die Compliance-Anforderungen und die IT-Infrastruktur des Unternehmens.

Grundsätzlich gibt es drei gängige Ansätze zur Verschlüsselung:

Dateisystem-Verschlüsselung

Lösungen wie BitLocker oder VeraCrypt ermöglichen es, einzelne Dateien, Ordner oder ganze Laufwerke direkt auf dem Endgerät zu verschlüsseln. Diese Methode bietet eine robuste Absicherung gegen unbefugten Zugriff – selbst wenn ein Gerät gestohlen oder kompromittiert wird.

Cloud-Verschlüsselung

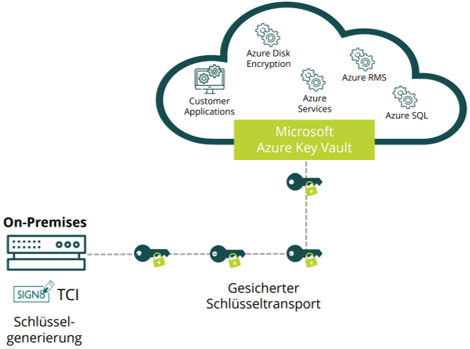

Unternehmen, die sensible Daten in der Cloud speichern, können auf Cloud-Verschlüsselungstechnologien setzen. Dienste wie BYOK ermöglichen es, die eigenen Verschlüsselungsschlüssel zu verwenden, anstatt sich auf die des Cloud-Anbieters zu verlassen. Das erhöht die Kontrolle über die eigenen Daten und schützt sie vor potenziellen Zugriffen durch Dritte oder staatliche Behörden.

Hardware-basierte Verschlüsselung

Für besonders sicherheitskritische Anwendungen kommt Hardware Security Module (HSM), wie z.B. von SIGN8, zum Einsatz. Diese spezialisierten Hardware-Geräte speichern und verwalten kryptografische Schlüssel und bieten eine besonders hohe Sicherheitsebene. Sie werden häufig in regulierten Branchen wie dem Finanz- oder Gesundheitswesen genutzt.

Gerade für Unternehmen, die Cloud-Dienste nutzen, spielt BYOK eine zentrale Rolle. Durch die Verwendung eigener Verschlüsselungsschlüssel behalten sie die volle Kontrolle über ihre Daten, reduzieren Abhängigkeiten von Cloud-Anbietern und minimieren das Risiko unerwünschter Zugriffe.

Die Wahl der richtigen Verschlüsselungsmethode sollte immer auf einer gründlichen Analyse der Sicherheitsanforderungen und Compliance-Vorgaben basieren. Unternehmen, die frühzeitig in eine starke Verschlüsselungsstrategie investieren, schützen nicht nur ihre sensiblen Daten, sondern stärken auch das Vertrauen von Kunden und Geschäftspartnern.

Überprüfung der Sicherheit und regelmäßige Updates

Die Verschlüsselung von Ordnern ist ein wichtiger Schutzmechanismus, doch ihre Wirksamkeit hängt maßgeblich von einer kontinuierlichen Überprüfung und Wartung ab. Unternehmen sollten daher regelmäßige Sicherheitschecks durchführen und ihre Verschlüsselungstechnologien stets auf dem neuesten Stand halten.

Auditierung der Zugriffskontrollen

Ein regelmäßiges Audit der Zugriffskontrollen ist essenziell, um sicherzustellen, dass nur autorisierte Personen auf verschlüsselte Ordner zugreifen können. Dabei sollten Unternehmen prüfen:

Welche Nutzer oder Systeme haben Zugriff?

Sind die aktuellen Berechtigungen noch erforderlich oder müssen sie angepasst werden?

Gibt es ungewöhnliche Zugriffsversuche oder verdächtige Aktivitäten?

Eine Zero-Trust-Strategie kann helfen, den Zugriff weiter abzusichern, indem jeder Zugriff überprüft und nur das Minimum an Rechten vergeben wird.

Updates für Verschlüsselungstechnologien

Verschlüsselungsalgorithmen und Sicherheitsstandards entwickeln sich ständig weiter. Unternehmen müssen sicherstellen, dass:

Alle eingesetzten Verschlüsselungstools regelmäßig aktualisiert werden.

Veraltete oder unsichere Algorithmen (z. B. ältere AES-Versionen oder unsichere Hashing-Methoden) ersetzt werden.

Neue Sicherheitslücken oder Bedrohungen zeitnah identifiziert und behoben werden.

Notfallpläne entwickeln

Trotz aller Sicherheitsmaßnahmen müssen Unternehmen auf den Ernstfall vorbereitet sein. Ein durchdachter Incident-Response-Plan stellt sicher, dass im Falle eines Schlüsselverlusts oder einer Kompromittierung schnell und effektiv gehandelt wird. Wichtige Maßnahmen umfassen:

Backups der Schlüssel an einem sicheren, getrennten Speicherort.

Ein klar definierter Wiederherstellungsprozess für verlorene oder beschädigte Schlüssel.

Sofortmaßnahmen für den Fall eines unbefugten Zugriffs, wie das Sperren betroffener Schlüssel oder das Umschalten auf Notfallzugänge.

Durch eine proaktive Sicherheitsstrategie und regelmäßige Überprüfungen stellen Unternehmen sicher, dass ihre verschlüsselten Ordner dauerhaft geschützt bleiben – selbst in einem sich ständig wandelnden Bedrohungsumfeld.

Fazit

Die Verschlüsselung von Ordnern ist ein zentraler Baustein der Unternehmenssicherheit. Mit BYOK behalten Unternehmen die volle Kontrolle über ihre Schlüssel und stärken ihre Datenschutzstrategie. Dieser Ansatz schützt nicht nur sensible Informationen, sondern hilft auch, regulatorische Vorgaben zu erfüllen und die Widerstandsfähigkeit gegenüber Cyberangriffen zu erhöhen.

Mit SIGN8 BYOK als Add-on für die Trust Center Infrastruktur können Unternehmen ihre Verschlüsselungsschlüssel lokal erzeugen und sicher in der Cloud nutzen. Dank unserer FIPS- und Common-Criteria-zertifizierten Hardware-Sicherheitsmodule (HSMs) profitieren sie dabei von höchster Sicherheit.

Sie möchten mehr über SIGN8 BYOK erfahren? Dann schreiben Sie uns eine Nachricht an customerservice@sign8.eu oder buchen Sie Ihre persönliche Demo unter: Kontakt aufnehmen – E-Signaturen von SIGN8.