Made with ❤️ in Munich –

Alles, was du über die TCI wissen musst

eIDAS-Zertifiziert

Unsere Lösung ist eIDAS-zertifiziert: für qualifizierte elektronische Signaturen (QES) und Siegel, die rechtlich bindend und europaweit anerkannt sind.

Flexibel erweiterbar

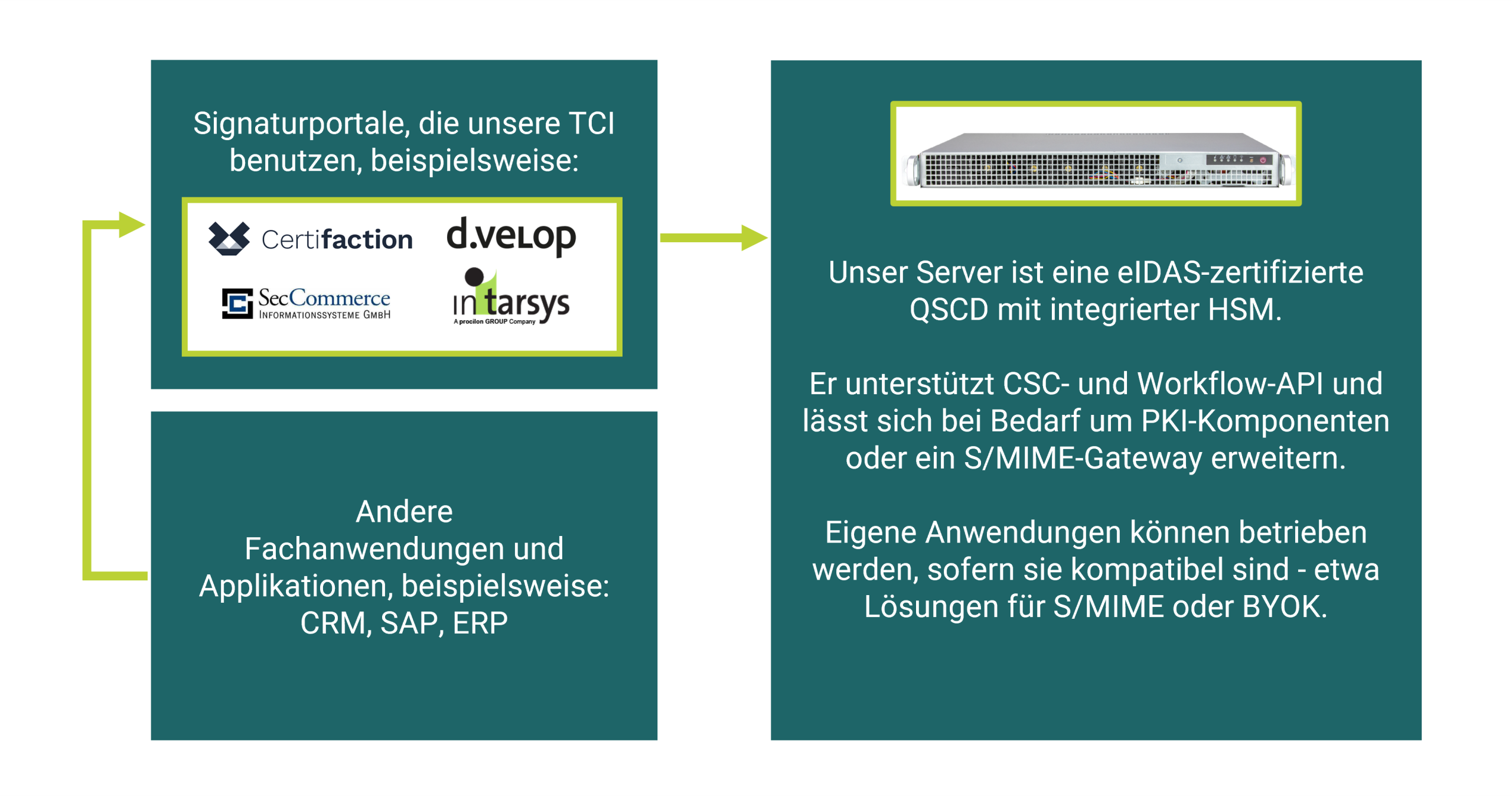

Grundfunktion der Trust Center Infrastruktur sind das digitale Signieren und Siegeln, du kannst sie jedoch um EUDI-Wallet-, S/MIME und BYOK-Funktionen erweitern.

Hohe Signaturvolumina

Du nutzt einen Hochleistungsserver, der speziell für große Mengen an Signaturen optimiert ist. Du kannst ihn in deinem eigenen Rechenzentrum oder in unserem Rechenzentrum hosten.

Höchstes Sicherheitsniveau

Digitale Zertifikate kannst in deiner eigenen Serverumgebung verwalten – für maximale Kontrolle und höchste Sicherheit.

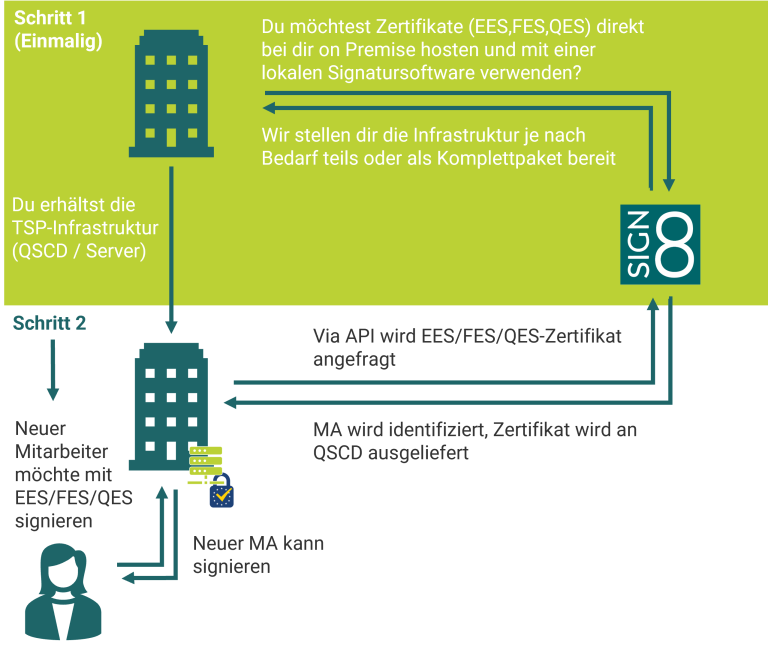

Onboarding deiner Mitarbeitenden

Beliebter Use Case für die TCI

Zunächst erhältst du von uns die benötigte TSP-Infrastruktur, also einen Server mit qualifizierter QSCD. Diese Infrastruktur wird entweder als Komplettpaket oder in einzelnen Komponenten bereitgestellt, je nach deinem Bedarf. Damit kannst du digitale Zertifikate (FES, QES) direkt bei dir vor Ort hosten und mit deiner eigenen Signatursoftware verwenden.

Sobald ein neuer Mitarbeiter ein digitales Zertifikat benötigt, wird dieses über eine API angefragt. Der Mitarbeitende wird identifiziert und das passende Zertifikat wird direkt an die QSCD ausgeliefert. Anschließend kann der Mitarbeitende sofort digital signieren – sicher, schnell und vollständig lokal.

Hol‘ dir die volle Kontrolle über digitale Zertifikate direkt ins Rechenzentrum

Die Technologie hinter der TCI

Entdecke optionale PKI-Erweiterungen für deine TCI

S/MIME

Für die Sicherheit deiner E-Mail-Kommunikation

Mit S/MIME (Secure/Multipurpose Internet Mail Extensions) verschlüsselst du E-Mails und versiehst sie mit einer digitalen Signatur. So stellst du sicher, dass deine Nachrichten vertraulich bleiben und Empfänger deine Identität eindeutig prüfen können.

Über unsere TCI richtest du S/MIME zentral ein – ohne Aufwand auf den einzelnen Geräten. Du leitest den E-Mail-Verkehr einfach über ein Mail-Gateway, das automatisch für alle Mitarbeitenden verschlüsselt und signiert.

Du musst digitale Zertifikate nicht manuell verteilen oder konfigurieren. Stattdessen behältst du die volle Kontrolle über die Sicherheit deiner Kommunikation.

Verschlüsselung

Für die Sicherheit deiner Daten

Ob sensible Projektdateien, interne Ordnerstrukturen oder vollständige Datenbanken: du schützt deine Daten am besten direkt dort, wo sie entstehen.

Auch bei der Nutzung von Cloud-Diensten möchtest du keine Kompromisse eingehen? Dann verschlüsselst du deine Anwendungen einfach mit eigenen Schlüsseln (BYOK).

So behältst du die volle Kontrolle über alle Speicherorte hinweg, lokal wie in der Cloud. Die nötige Infrastruktur dafür liefert dir unsere TCI: zentral steuerbar, hochsicher und auf deine IT-Landschaft abgestimmt.

Use Cases für PKI-basierte Funktionen

Zwei gängige Use Cases zur Verschlüsselung aus der Unternehmenspraxis

Absicherung deiner SQL-Datenbank

Du betreibst eine Microsoft SQL-Datenbank mit sensiblen Inhalten? Dann schützt du deine Daten am besten direkt auf Datenbankebene durch starke Verschlüsselung mit eigenen Schlüsseln. So stellst du sicher, dass Unbefugte weder lesend noch schreibend zugreifen können – selbst bei physischen Zugriffen auf das System.

Unsere Trust Center Infrastructure (TCI) liefert dir die zentrale Schlüsselverwaltung, mit der du den Zugriff jederzeit kontrollierst und nachweisbar absicherst.

BYOK für Microsoft Azure & Amazon AWS

Du nutzt Cloud-Dienste wie Microsoft Azure oder Amazon Web Services und möchtest trotzdem volle Kontrolle über deine Daten behalten? Mit „Bring Your Own Key“ (BYOK) integrierst du deine eigenen Verschlüsselungsschlüssel direkt in die Cloud-Anwendungen und bestimmst selbst, wer wann auf welche Daten zugreifen darf.

Unsere TCI bietet dir die passende Schlüsselbereitstellung und Verwaltung: kompatibel mit führenden Cloud-Plattformen und 100 % eIDAS-konform.

FAQ zur SIGN8 Trust Center Infrastruktur (TCI)

Was ist die SIGN8 TCI?

Die SIGN8 TCI ist eine Lösung, mit welcher du Zertifikate lokal in einer performanten Serverumgebung verwalten kannst.

Sie eignet sich besonders, wenn du hohe Signaturvolumina oder besondere Sicherheitsansprüche hast.

Kann ich die TCI im eigenen Rechenzentrum betreiben?

Ja, du kannst die TCI in deinem eigenen Rechenzentrum betreiben. Alternativ können wir auch das Hosting in unserem eigenen, eIDAS-zertifizierten Rechenzentrum für dich übernehmen.

Ist die TCI für qualifizierte Signaturen und Siegel geeignet?

Ja, rechtsgültiges elektronisches Signieren und Siegel gemäß der eIDAS-Regulierung sind die Hauptunktionen der TCI.

Das ist für dich besonders relevant, wenn du hohe rechtliche und regulatorische Anforderungen hast.

Welche Use Cases kann ich mit der TCI abdecken?

Die Hauptfunktionen sind das elektronische Unterschreiben und Siegeln von Dokumenten.

Ebenfalls stehen dir folgende Funktionen zur Verfügung: S/MIME-E-Mail-Verschlüsselung, Gerätezertifikate, zertifikatsbasierte Authentifizierung (z. B. VPN/WLAN/Intranet), BYOK sowie die Absicherung von Servern, Datenbanken und APIs.

Damit ist die TCI nicht nur für Signaturen, sondern für mehrere PKI-basierte Sicherheitsanwendungen relevant.

Was bedeutet BYOK im Kontext der TCI?

BYOK („Bring Your Own Key“) bedeutet, dass du eigene kryptografische Schlüssel erzeugst und zentral verwaltest.

Wir bieten BYOK als Erweiterung für Verschlüsselung, auch in Cloud-Umgebungen wie Azure oder AWS, damit die Schlüsselhoheit in deinem Unternehmen bleibt.

Unterstützt die TCI auch S/MIME für E-Mail-Verschlüsselung und Signatur?

Ja, S/MIME ist eine optionale PKI-Erweiterung für die TCI.

Der E-Mail-Verkehr lässt sich zentral über ein Mail-Gateway signieren und verschlüsseln, ohne Zertifikate manuell auf einzelnen Geräten verteilen zu müssen.

Kann ich mit der TCI hohe Signaturvolumina verarbeiten?

Ja, die TCI ist speziell auf hohe Signaturmengen ausgelegt.

Wir stellen dir einen Hochleistungsserver bereit, der speziell für große Mengen an Signaturen optimiert ist und ein besonders hohes Sicherheitsniveau bietet.

Deine Vorteile

mit uns

Speed-Boat statt Dampfer

Wir sind klein genug, um flexibel zu sein – und groß genug, um’s ernst zu meinen. Neue Anforderungen? Kriegen wir hin.

100% Selfmade

Unsere Technologie ist komplett eigenentwickelt. Kein Flickenteppich, keine Abhängigkeiten – volle Kontrolle, volle Anpassbarkeit.

Persönlich statt anonym

Bei uns ruft kein Bot zurück. Wir reden auf Augenhöhe, hören zu. Auch mal abseits vom Geschäftlichen.

Buddy-Vibes

Wir wollen kein klassisches Kundenverhältnis. Wir bauen Beziehungen auf. Man kennt sich, man schätzt sich und ruft sich einfach mal an.